Para aplicar controles adecuados de

seguridad, es preciso comprender primero quién o qué es lo que amenaza

dicho entorno, así como conocer los riesgos asociados a dichas

situaciones si llegan a materializarse.

Los problemas de seguridad se dividen principalmente en amenazas y vulnerabilidades.

Las amenazas son eventos que pueden causar alteraciones a la información de la organización ocasionándole pérdidas materiales, económicas, de información, y de prestigio.

Las amenazas se consideran como exteriores a cualquier sistema, es posible establecer medidas para protegerse de las amenazas, pero prácticamente imposible controlarlas y menos aún eliminarlas.

Aunque todas las amenazas tienen la característica de ser las posibles causantes de destrucción a los sistemas, las amenazas pueden tener diferentes orígenes. Existen varias categorías de amenazas, para esta investigación se clasificaran por su origen, de esta forma se dividirán en cinco tipos los cuales son: amenazas humanas, de hardware, de software, de red y desastres naturales.

Las personas son la principal fuente de

amenaza que existe en los sistemas de información y son el tipo de

amenaza en el que se invierten más recursos para controlarlos y

contrarrestar sus efectos.

Abarca actos malintencionados, incumplimiento de las

medidas de seguridad como consecuencia de actos negligentes o falta de

controles adecuados.

2.1.2.1.1 Tipos de amenazas humanas.

Los actos humanos que pueden afectar la seguridad de un sistema son variados, entre los más comunes e importantes están:

Curiosos: se trata de

personas que entran a sistemas (en algunos casos de manera accidental) a

los que no están autorizados, motivados por la curiosidad, por el

desafió personal, o por el deseo de aprender o averiguar.

Generalmente este tipo de intrusos no tienen los

conocimientos apropiados para lograr causar daños, pero no por eso se

les debe ignorar sin tomar las precauciones necesarias.

Aunque se afirma que no tienen intenciones maliciosas, su

sola intrusión al sistema representa una peligrosa amenaza ya que pueden

causar daños no intencionales o dejar expuesta la estructura y

seguridad del sistema.

Intrusos remunerados: este tipo de atacante se encarga de penetrar a los sistemas a cambio de un pago. Aunque son menos comunes, en realidad son muy peligrosos ya que se trata de personas que poseen los conocimientos, experiencia y herramientas necesarias para penetrar en los sistemas, incuso en aquellos que tienen un nivel alto de seguridad.

Personal enterado: se trata de personas que tienen acceso autorizado o conocen la estructura del sistema de cierta organización. Por lo general es el mismo personal interno de una empresa o un exempleado, sus motivaciones van desde revanchas personales hasta ofertas y remuneraciones de organizaciones rivales.

Terroristas: tienen como objetivo causar daños con diferentes fines por ejemplo proselitistas o religiosos.

Robo: se refiere a la extracción física de la información por medio de unidades de almacenamiento secundario (diskettes, CD, cintas, etc.), robo físico de los componentes de hardware del sistema e incluso también se considera como robo el uso de los equipos para actividades diferentes a los que se les asigna en la organización,

Sabotaje: consiste en reducir la funcionalidad del sistema por medio de acciones deliberadas dirigidas a dañar los equipos, logrando la interrupción de los servicios e incluso la destrucción completa del sistema. Puede ser perpetuada por el personal interno o por opositores externos.

Fraude: estas actividades

no tienen como principal fin la destrucción del sistema, si no

aprovechar los recursos que se manejan para obtener beneficios ajenos a

los objetivos de la organización.

Aun cuando los responsables del fraude sean identificados y

detenidos, este tipo de actividad comúnmente se trata con suma

discreción sin hacerle publicidad debido a que le da mala imagen a la

organización implicada.

Ingeniería social: en el

campo de la seguridad informática ingeniería social es la

práctica de obtener información confidencial a través de la

manipulación de usuarios legítimos llevándolos a revelar información

sensible, o bien a violar las políticas de seguridad típicas.

Con este método, los ingenieros sociales aprovechan la

tendencia natural de la gente a confiar en su palabra, antes que

aprovechar agujeros de seguridad en los sistemas informáticos.

Generalmente se está de acuerdo en que “los usuarios son el eslabón

débil” en seguridad; éste es el principio por el que se rige la

ingeniería social.

Los usuarios son el elemento mas dificil de controlar en un sistema informático

Se da la amenaza por fallas físicas que presente cualquiera

de los elementos de hardware que conforman al sistema de cómputo. Estas

fallas físicas pueden ser defectos de fabricación o mal diseño del

hardware, pero también pueden ser el resultado de un mal uso y descuido

en el mantenimiento.

2.1.2.2.1 Tipos de amenazas de hardware

Mal diseño: es cuando los componentes de

hardware del sistema no son apropiados y no cumplen los requerimientos

necesarios, en otras palabras, dicha pieza del módulo no fue diseñada

correctamente para trabajar en el sistema.

Errores de fabricación: es cuando las

piezas de hardware son adquiridas con desperfectos de fabricación y

posteriormente fallan al momento de intentar usarse. Aunque la calidad

de los componentes de hardware es responsabilidad del fabricante, la

organización que los adquiere es la más afectada por este tipo de

amenaza.

Suministro de energía: las variaciones de

voltaje dañan los dispositivos, por ello es necesario verificar que las

instalaciones de suministro de energía funcionen dentro de los

parámetros requeridos. También debe procurarse que dichas instalaciones

proporcionen los voltajes requeridos para hacer funcionar un

dispositivo, pues existen componentes de hardware que necesitan ser

energizados a ciertos niveles de voltaje especificados por los

fabricantes, de lo contrario se acortara su vida útil.

Desgaste: e l uso constante del hardware

produce un desgaste considerado como normal, con el tiempo este

desgaste reduce el funcionamiento optimo del dispositivo hasta dejarlo

inutilizable.

Descuido y mal uso: todos los componente

deben ser usados dentro de los parámetros establecidos por los

fabricantes, esto incluye tiempos de uso, periodos y procedimientos

adecuados de mantenimiento, así como un apropiado almacenamiento. No

seguir estas prácticas provoca un desgaste mayor que trae como

consecuencia descomposturas prematuras y reducción del tiempo de vida

útil de los recursos.

El mal uso del equipo provoca un desgaste mayor al normal que tarde o tempreno provocara fallas

Esta amenaza se presenta cuando la red de comunicación no

está disponible para su uso, esto puede ser provocado por un ataque

deliberado por parte de un intruso o un error físico o lógico del

sistema mismo. Las dos principales amenazas que se presentan en una red

de datos son, la no disponibilidad de la red, y la extracción lógica

de información a través de ésta.

Topología seleccionada: la topología es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, cada una presenta una serie de ventajas y desventajas. Dependiendo el alcance y recursos compartidos en una red, puede ser mas conveniente seleccionar una topología sobre otra, pero debe tomarse en cuenta que las desventajas de cada arquitectura no solo limitan la comunicación, incluso pueden dejar la red fuera de servicio.

Por ejemplo en una red de anillo la comunicación se da por el paso de un token o testigo, que se puede conceptualizar como un cartero que pasa recogiendo y entregando paquetes de información, de esta manera se evitan eventuales pérdidas de información debido a colisiones, pero si la comunicación en algún nodo se pierde, entonces la comunicación en todo el anillo se pierde.

Sistema operativo: aunque

el modelo OSI permite la comunicación entre equipos con diferentes

sistemas operativos, se dan casos en los que ciertas opciones de

operación difieren entre sistemas operativos, haciendo difícil el

compartir ciertos recursos.

También cada sistema operativo tiene un nivel de protección

diferente que los hace mas susceptibles a ataques que otros, y a partir

de ahí el atacante puede tomar acciones contra otros sistemas

operativos con mayor nivel de seguridad. Este último punto es

considerado más una vulnerabilidad que una amenaza.

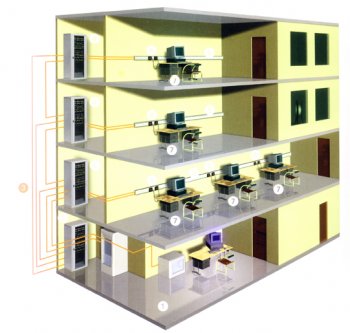

Incumplimiento de las normas de instalación de la red: la instalación del cableado físico de las redes de datos, deben seguir ciertas normas y estándares de diseño conocidos también como cableado estructurado.

El cableado estructurado corresponde a un conjunto de normas internacionales que consiste en el tendido de cables en el interior de un edificio con el propósito de implantar una red de área local, es el sistema colectivo de cables, canalizaciones, conectores, etiquetas, espacios y demás dispositivos que deben ser instalados para establecer una infraestructura de telecomunicaciones genérica en un edificio, para ello hay que tener en cuenta las limitaciones de diseño que impone la tecnología de red de área local que se desea implantar:

- La segmentación del tráfico de red.

- La longitud máxima de cada segmento de red.

- La presencia de interferencias electromagnéticas.

- La necesidad de redes locales virtuales.

No tomar en cuenta estos puntos puede resultar en fallas de

diseño que causen problemas de transmisión de datos, operabilidad o

indisponibilidad de los recursos de red.

El cableado estructurado permite tener un mejor control en la administracion de una red de datos

Las amenazas de software incluyen posibles fallas dentro del software de un sistema operativo, software mal desarrollado, mal diseñado o mal implantado, además de que existe software de uso malicioso que representa una amenaza directa contra un sistema.

Software de desarrollo: es un tipo de software personalizado, puede ser creado con el fin de atacar un sistema completo o aprovechar alguna de sus características para violar su seguridad.

Software de aplicación: este software no fue creado específicamente para realizar ataques, pero tiene características que pueden ser usadas de manera maliciosa para atacar un sistema.

Código malicioso: es cualquier software que entra en un sistema de cómputo sin ser invitado e intenta romper las reglas, esto incluye caballos de Troya, virus, gusanos informáticos, bombas lógicas y otras amenazas programadas.

Virus: este tipo de código malicioso tiene como principal característica la capacidad de duplicarse a si mismo usando recursos del sistema infectado, propagando su infección rápidamente.

Troyanos: este tipo de código se presenta escondido en otros programas de aplicación aparentemente inofensivos, para posteriormente activarse de manera discreta cumpliendo su propósito nocivo.

Los toyanos son programs destructivos que sepresentan al usuario como si fueran oportunidades beneficas

Gusanos: es muy similar a los virus, con la diferencia de que éstos aprovechan mas los recursos de los sistemas infectados, atacando diferentes programas y posteriormente duplicándose para redistribuirse.

Errores de programación y diseño: el software creado para cumplir alguna función dentro de la organización (Por ejemplo un sistema de transacciones financieras, sistema de nomina, sistemas operativos, etc.) también pueden causar perdida o modificación de la información. Esto ocurre cuando el software en cuestión no cumple con los estándares de seguridad requeridos pues nunca fue diseñado para dar soporte a una organización. Los errores de programación y fallas generales que puede tener un software de aplicación también representan una amenaza.

Son eventos que tienen su origen en las fuerzas de la naturaleza. Estos desastres no solo afectan a la información contenida en los sistemas, sino también representan una amenaza a la integridad del sistema completo (infraestructura, instalación, componentes, equipos, etc.) pudiendo dejar al sistema incluso en un estado de inoperabilidad permanente. Este tipo de amenazas también incluye la falta de preparación.

Entre los tipos de desastres naturales que

amenazan a un sistema de información, tenemos las inundaciones, los

terremotos, incendios, huracanes, tormentas eléctricas, etc. Los cuales

provocan cortos circuitos, destrucción total o parcial de los equipos

de cómputo, o alteraciones físicas de las localidades, causando que ya

no sean apropiadas para albergar un equipo de cómputo.

Por lo que es necesario considerar el punto geográfico en

el que se llevara a cabo la instalación del equipo de cómputo, centro de

servicios de información, centro de cómputo etc. y hacer un estudio

que permita determinar las amenazas a las que serian susceptibles a fin

de evitar ser victimas de estos.

Adicionalmente considerar la importancia de un cableado no solo en la res de datos sino de las redes de energía eléctrica y suministro de aguas que de manera indirecta podrían causar algún desastre de este tipo y dañar la información de la organización.

El cableado eléctrico de un edificio no solo debe proporcionar continuidad del servicio sino también seguridad

Dependiendo del enfoque que se le de a la seguridad informática, un sistema informático está expuesto al peligro por medio de dos factores: Las amenazas y las vulnerabilidades.

Las vulnerabilidades constituyen el otro factor que pone en peligro la seguridad de un sistema, generalmente se cree que una vulnerabilidad es un punto débil de un sistema y aunque no es una definición incorrecta, tampoco expresa en su totalidad lo que es una vulnerabilidad.

Una vulnerabilidad informática es un elemento de un sistema informático que puede ser aprovechado por un atacante para violar la seguridad, así mismo pueden causar daños por sí mismos sin tratarse de un ataque intencionado.

A las vulnerabilidades se les consideran un elemento interno del sistema, por lo que es tarea de los administradores y usuarios el detectarlos, valorarlos y reducirlos.

2.2.2 Tipos de Vulnerabilidades

Las vulnerabilidades son el resultado de errores de programación (bugs), fallos en el diseño del sistema, incluso las limitaciones tecnológicas pueden ser aprovechadas por los atacantes.

Para esta investigación, se clasifican las

vulnerabilidades en seis tipos: Físicas, naturales, de hardware, de

software, de red y de factor humano.

Está relacionada con el acceso físico al sistema. Es todo lo referente al acceso y de las instalaciones donde se tienen los equipos de cómputo que contienen la información o forman partes de los procesos esenciales del sistema.

Las vulnerabilidades de este tipo se pueden presentar en forma de malas prácticas de las políticas de acceso de personal a los sistemas y uso de medios físicos de almacenamiento de información que permitan extraer datos del sistema de manera no autorizada.

Recordemos que las amenazas naturales son todo tipo de

desastres causados por fuerzas naturales que causan daño a un

sistema, por el lado de las amenazas naturales, estas se refieren al

grado en que el sistema se puede ver afectado por este tipo de eventos.

Las vulnerabilidades de tipo natural se presentan

principalmente en deficiencias de las medidas tomadas para afrontar los

desastres, por ejemplo no disponer de reguladores, no-breaks, mal

sistema de ventilación o calefacción, etc.

Aunque no podemos evitar que ocurra un fenomeno natural, si es necesario instalar medidas de seguridad para proteger al sistema de este tipo de eventos

Las vulnerabilidades de hardware representan la probabilidad de que las piezas físicas del sistema fallen (ya sea por mal uso, descuido, mal diseño etc.) dejando al sistema desprotegido o inoperable. También trata sobre las formas en que el hardware puede ser usado por personas para atacar la seguridad del sistema, por ejemplo el sabotaje de un sistema al sobrecargarlo deliberadamente con componentes de hardware que no han sido diseñados correctamente para funcionar en el sistema.

Cada programa (ya sea de paquetería o de sistema

operativo) puede ser usado como medio para atacar a un sistema más

grande, esto se da debido a errores de programación, o porque en el

diseño no fueron considerados ciertos aspectos (por ejemplo controles

de acceso, seguridad, implantación, etc.).

Ambos factores hacen susceptible al sistema a las amenazas de software.

Las redes pueden llegar a ser sistemas muy vulnerables, al tratarse de una serie de equipos conectados entre si compartiendo recursos, es posible atacar a toda la red penetrando primero en uno de los equipos y posteriormente expandirse al resto.

En una red la prioridad es la transmisión de la

información, así que todas las vulnerabilidades están relacionadas

directamente con la posible intercepción de la información por personas

no autorizadas y con fallas en la disponibilidad del servicio.

Estos dos puntos hacen que las vulnerabilidades de las

redes lleguen a ser una combinación de vulnerabilidades de hardware,

software, físicas e incluso naturales.

Los elementos humanos de un sistema son los mas difíciles

de controlar lo que los convierte en constantes amenazas y al mismo

tiempo una de las partes mas vulnerables del sistema.

Las vulnerabilidades de origen humano mas comunes son la

falta de capacitación y concienciación, lo que puede dar lugar a la

negligencia en el seguimiento de las políticas de seguridad, y mal uso

del equipo de cómputo.

Los actos contra la seguridad realizados a conciencia por un elemento humano (Como el robo de información o la destrucción de los sistemas) pueden ser el resultado de una vulnerabilidad humana, ya sea por un usuario que accidentalmente revela las contraseñas de acceso o no revisa periódicamente las bitácoras de actividades de los equipo de cómputo a fin de buscar actividades sospechosas por citar algunos ejemplo.

Un usuario resentido o con poca lealtad a la organización es una amenaza y una vulnerabilidad humana al mismo tiempo, pues él puede convertirse en el autor directo de ataques al sistema o revelar intencionalmente información del sistema a personas no convenientes.

Finalmente es importante hacer una reflexionen el sentido de que las vulnerabilidades se pueden reducir, eliminar o controlar lo que ayuda entonces a contrarrestar la posibilidad de que una amenaza se materialice y llegue a convertirse en un ataque.

De manera que el riesgo es el daño potencial que puede surgir por un proceso presente o suceso futuro, es decir, es la posibilidad de que un peligro pueda materializarse.

“El riesgo es el producto de la ocurrencia de la amenaza y su consecuencia”

Cuestionario

¿Qué es una amenaza?

¿Qué es una vulnerabilidad?

¿Cuál es la diferencia entre una vulnerabilidad y una amenaza?

¿Cuáles son las fuentes de amenaza?

¿Cómo se clasifican las vulnerabilidades?

¿Cuáles son las amenazas de origen humano?

¿Cuáles son las amenazas de hardware?

¿Cuáles son las amenazas de Software?

Explique en que consiste la vulnerabilidad de factor humano