Los dispositivos son una gran importancia en nuestra vida tanto es el prestigio de la informacion que contiene que ahora se le denomina como un patrimonio y a su vez un recurso de gran importancia para nuestras vidas.Cada dia mas los dispositivos como computadoras forman parte de nuestro dia a dia en las numerosas labores de cada individuo y la informacion guardada en estos dispostivos es muy importante para el individuo como el mismo dispostivo en si y debido a esto tambien es fundamental su seguridad integral y administracion del mismo.

La tecnologia cada vez mas se integra a nuestra vida cotidiana

1.1.1 Concepto de la Seguridad Informática

Es una ciencia que se ocupa de preservar la integridad y la intimidad de la informacion guardada en un software informatico pero aun asi no existe ningun metodo u pasos que le den seguridad a un sisema.

Un software informatico puede ser resguardado desde un punto fisico (hadware) y la parte del software que es la parte logica del sistema, las vulneravilidades pueden llegar desde programas que se plantan en la computadora del individuo como los son los virus informaticos, o pueden que lleguen remotamente como lo son los malware los caballos de troyas y entre contros que logran introducirse por internet a los diferentes programas del usuario final.

Otra vulnerabilidad que tiene los usuarios hoy en dia son las vulnearbilidades de su informacion y su privacidad de navegar sin ningun problema y de forma integra en internet puesto que hoy en dia un gran problema son la vulneracion de las redes informaticas .

Las redes inalambricas en los ultimos tiempos han tenido un crecimiento muy importante y estas son mas vulnearbles que las mismas redes cableadas debido a que su comunicacion es via microondas.

y visto lo anterior planteado la seguridad informatica tiene sus herramientas para defender las redes y los sistemas entre ellas estan:

*la aplicacion de programas como los son los , firewall(cortafuegos),antiespias, antivirus entre otros.

* mantener la integridad de la informacion y encriptacion de la infomacion y las contraseñas.

*capacitacion a los usuarios en la parte laboral.

* capacitacion a la usuarios en general sobre las nuevas amenazas como actuar ante ellas y que tecnologias y estrategias usar en cada caso.

1.1.2 Evolución histórica de la Seguridad Informática

La criptografía es una de las experiencias del pasado y tiene la finalidad de criptar y descifrar información empleando metodos que hiciera factible el intercambio de comunicacion de modo que sólo fueran leídos por el sujeto a quien va enviado el mensaje.

El proposito de la criptografía como paso principal era asegurar

el secreto en el mensaje enviado entre dos sujetos (personas,

organizaciones entre otros.) en segundo plano, ratificar que el mensaje

que se transmite es el original, y el que remite el mensaje sea

efectivamente quien dice que es y que el mensaje transmitido,

normalmente nombrado criptograma, no haya sido alterado.

El uso que tiene mas historia de la criptografía se encuentra en

jeroglíficos tallados en monumentos del Antiguo Egipto

(hace más de 4500 años).

Hasta el siglo XIX no se desarrolló nada más que soluciones para

el cifrado bucscando vulnearabilidades en

sistemas de encriptación.

En la Segunda Guerra Mundial, los equipos de cifrado se utilizaban ampliamente. Se producieron importantes progresos en roturas de

cifrados. Luego que se encontro esta fractuca en el cifrado empezo a llegar la epoca que se descalifico este metodo poniendo fin este tipo de comunicacion porque se logro penetrar lentamente los registros

estadounidenses, con el tiempo se fueron publicando conversaciones y articulos importantes de este pais.

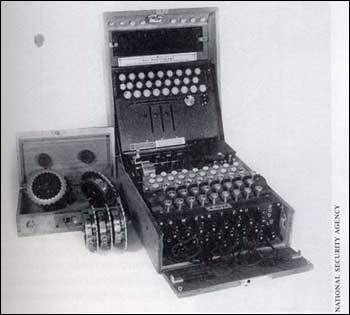

El mayor avance del criptoanálisis en más de mil años fue el de Alemania que hizo un gran desarrollo de multiples variantes de un equipo de rotores nombrado Enigma. Marian Rejewski quien trabajo en las oficinas de Cifrado polaca, restauro en diciembre de 1932 el equipo Enigma del ejército de alemania, empleando la matemática y la corta informacion facilitada por el capitán Gustave Bertrand, de la inteligencia militar de francia.

Equipo electromecánico llamado, "Enigma"

Los computadores se encuentran desde la epoca de los 40 y desde aquel tiempo han transcurrido por gran un progreso en cuanto a su diseño, capacidad, empleo, entre otros. Hasta llegar a los equipos que conocemos hoy en dia.

En los años 80

en el momento que se plantea las bases modernas de la seguridad informática.

En 1980 James P. Anderson le solicito a un ente gubernamental para porducir uno de los

primeros articulos vinculados con el tema, y es en aquel momento donde se sientan

también las bases de terminos que hoy escuchan normales, pero que

en aquella época esa idea sonaba como ciencia ficción.

Este documento fue titulado "Computer Security Threat Monitoring and

Surveillance",

en ese documento se determina por primera vez en la historia el contexto de

seguridad informática, lo que es una amenaza, vulnerabilidad, riesgo,

ataque, penetración (ataque exitoso), sentando así bases importantes

que siguen siendo importantes hoy en día.

1.1.3 Objetivos de la Seguridad Informática

Los principales objetivos de la seguridad informatica es mantener su integridad , disponibilidad , control y privacidad de la informacion manejada por los dispositivos:

Integridad:La integridad consiste en que la información que surge a través de las redes o en sistemas este segura y que llegue de manera original a sus destinatario, sin sufrir alguna modificación.

Disponibilidad: los usuarios finales deben tener acceso a su informacion en el momento cuando ellos lo deseen.

Privacidad: los usuarios finales pueden tener acceso a una red o a una informacion sin ser violada por otro individuo, dando garantia de que su informacion es particular de dicha persona.

1.1.4 Amenazas a los sistemas y redes informaticas.

Las amenazas dan una gran posibilidad de que suceda un circustancia que

provoque el extravio y daños a los recursos informáticos de una

organización o persona natural

su procedencia puede clacificarse de la siguiente manera:

1) Amenazas de causa por un humano.

Son aquellas amenazas ocasionadas por la actuacion directamente de un humano, esto incluye actos malignos, no cumplen las reglas de seguridad, actos indeseables, entre otros.

Estos pueden ser el sabotaje, infiltración de usuarios no autorizados, descuido del personal, etc.

2) Amenazas de fuerza mayor.

Son las catastrofes naturales como terremotos, incendios,problemas electricos entre otros.

Estos perjudican la información contenida en los

sistemas, sino también es amenaza a la integridad del

equipo completo como los son :instalación, componentes, equipos,entre otros. pudiendo ser capaz de dejar inoperable

permanente el equipo o sistema.

3) Error de red.

Son los errores que causen que no halla disposicion de

servicios de una red . Esta realidad puede ser entorpecida por

consecuencia de una accion humana o por deficiencia física y lógica

del mismo dispositivo.

Un ejemplo claro es la congestion del ancho de banda, una mala instalacion de los dispositivos de la red.

4) Problemas de tipo lógico.

Es una deficiencia en el software, puede ser ocasionado por un

error interno del sistema, también el daño puede ser causado por

códigos malignos o un ataque humano.

El gusano informático forma parte de está categoría, pues desvía la informacion del sistema para reproducirse, reenviarse y luego

causar daños al sistema infectado.

Las amenzas pueden destruir los recursos infromáticos a nivel lógico y físico

1.2 Normativa de seguridad informática

La información y los dispositivos

informáticos son importantes y vitales, sin ellos las

empesas quedarían estancadas en sus trabajos y por tal

razón es necesario resguardarlos. Por eso se deben

tomar las acciones adecuadas para asegurar que los recursos y

sistemas informáticos estén adecuadamente protegido de muchas tipos

de riesgos y amenazas.

Deben planificarse medidas y políticas de seguridad

las cuales tienen como finalidad proveer instrucciones

sobre qué y cómo mantener seguras los dipositivos y la informacion.

1.3 Elementos de la Seguridad Informatica

Para hacer frente a las amenazas a la seguridad del sistema, se define una serie de servicios de seguridad, los cuales están encargados de proteger los sistemas de información, sus procesos, el tráfico de datos y el contenido de la información que se maneja dentro de una organización. Estos servicios hacen uso de uno o varios mecanismos de seguridad.

Los servicios de seguridad se clasifican en:

-Confidencialidad

-Autenticación

-No repudio

-Control de Acceso

Es cuando la información

es solo accesible a las personas autorizadas, hay que recordar que la

información es un recurso valioso de una empresa o persona y debe mantenerse

en secreto para toda entidad que no este autorizada que le vaya a dar mal uso a dicho recurso.

Definir que la información requerida es válida y utilizable en tiempo, forma y distribución.

Define que la informacion o una identificacion es valida y correcta del origen del mensaje, afirmando que la entidad no es algo ficticio.

se logra reconocer dos tipos autenticación:

Autenticación de una entidad: se asegura que la identidad de alguna persona es la correctas.

Autenticación de la información: Es la seguridad de la informacion y proviene de una persona con una entidad autentica.

El no repudio propone ayudar a las entidades que faciliten un proceso de comunicación y no puedan negar su participación. De este modo la entidad emisora comprueba que envió cierta información y la entidad receptora puede comprobar que recibió cierta información.

Los servicios presentados son los que pueden ser proporcionados:

No repudio del origen: contiene verificacion del origen de los datos, amparando al receptor de que el emisor contradiga haber enviado el paquete de datos.

No repudio del envió: contiene verificacion de envió de los datos, previene al receptor de cualquier denegación ficticia al recibir los datos.

No repudio de la presentación: contiene verificacion de

muestra de los datos, con ello custodia contra cualquier intento

ficticio de contradecir que los datos fueron mostrados para el envió.

No repudio del transporte: contiene verificacion del transporte de los datos, custodia contra cualquier intento de negar que los datos fueron enviados.

No repudio de la recepción: contiene verificacion de la entrega de los datos custodia al emisor de que el receptor rechaze haber recibido el mensaje.

Solo los usuarios autorizados deciden cuando y como permitir el acceso a la información.

Determina qué, cuándo, cómo y quién realiza acciones que pueda proteger sobre el sistema.

Cuestionario

¿Porque es importante proteger la información?

¿Cuáles son los objetivos de la seguridad informática?

¿Cuáles son las amenazas a los sistemas informáticos y en que consisten?